Il successo e i problemi dell’“OSINT”

Il lavoro di ricerca e analisi militare usando fonti pubbliche è diventato molto diffuso, come si vede anche nella guerra tra Hamas e Israele, ma qualcuno se ne approfitta

In questi giorni di guerra tra Israele e Hamas, soprattutto su alcuni social network come X (l’ex Twitter) si è tornati a parlare molto di “OSINT”. La sigla sta per Open Source Intelligence e descrive la pratica di raccogliere informazioni e fare analisi usando non le fonti dell’intelligence tradizionale, che spesso sono segrete e disponibili soltanto a pochi professionisti, ma usando materiale liberamente consultabile (open source, appunto). I professionisti e gli amatori esperti di OSINT usano materiale che si trova soprattutto online, come i video sui social network, le mappe satellitari, i documenti di pubblico dominio per raccogliere informazioni sulle grosse crisi internazionali, e di recente sono tutti stati attratti dal riacutizzarsi del conflitto israelo-palestinese.

Lo si è visto piuttosto bene nella serata di martedì 17 ottobre, quando un’esplosione ha colpito l’ospedale al Ahli di Gaza senza che si capisse cosa fosse successo: per ore si sono avvicendate numerosissime ipotesi su cosa avesse provocato il disastro e chi ne fosse responsabile (una ricostruzione sicura degli eventi non è tuttora possibile). Su alcuni social network, e in particolare su X, decine di account di OSINT – in parte celebri e rispettati e in parte sconosciuti – hanno cominciato a diffondere video, mappe, analisi fotografiche, opinioni: in alcuni casi hanno contribuito a chiarire alcuni aspetti di quello che stava accadendo, mentre in altri hanno più che altro alimentato la confusione.

Di per sé la pratica dell’OSINT esiste da decenni perché tutte le agenzie d’intelligence del mondo, oltre alle fonti riservate e al materiale “classificato”, utilizzano da sempre anche fonti aperte, come banalmente possono essere i contenuti prodotti dai media, quelli pubblicati online, i dati governativi o commerciali e così via.

Da poco più di dieci anni, grazie alla diffusione di internet e dei social network, la pratica dell’OSINT ha cominciato a diffondersi non più soltanto tra i professionisti dell’intelligence, ma anche tra giornalisti e persone appassionate che raccolgono e analizzano materiale trovato online. L’esempio più celebre è Eliot Higgins, un impiegato che nel 2012 cominciò a pubblicare contenuti a proposito della guerra civile in Siria sui social network con lo pseudonimo di Brown Moses. Analizzando i video pubblicati su YouTube dai gruppi armati che partecipavano alla guerra, confrontando e geolocalizzando le foto online e altro materiale pubblico, Higgins riuscì a fare alcune scoperte importanti sulla guerra in Siria e a rivelare cose che erano sfuggite anche a giornalisti e analisti professionisti.

Per esempio, Higgins riuscì a scoprire che il regime di Bashar al Assad aveva usato bombe a grappolo anche se fino a quel momento lo aveva negato; il suo lavoro fu inoltre fondamentale per dimostrare che Assad aveva usato armi chimiche contro i civili. Higgins si occupò anche di altri casi internazionali celebri, come l’abbattimento dell’aereo passeggeri della Malaysia Airlines nel 2014 in Ucraina: riuscì a dimostrare che ad abbattere l’aereo erano stati separatisti filorussi usando con ogni probabilità un lanciamissili fornito dalla Russia stessa.

Nel 2014 Higgins fondò il sito internet Bellingcat, che tuttora è il più noto e rispettato tra quelli che si occupano di OSINT, ed è ancora estremamente attivo.

Negli anni Higgins è stato emulato da moltissime altre persone, con risultati alterni. In alcuni casi professionisti e persone già esperte (per esempio analisti di armi e cose militari che lavorano nelle università e nei centri studi) hanno cominciato a pubblicare online, mentre in altri semplici appassionati come Higgins hanno provato a cimentarsi nella pratica. La comunità dell’OSINT (anche se sarebbe meglio dire le comunità dell’OSINT, perché ormai ci sono vari raggruppamenti) è cresciuta notevolmente negli ultimi anni ed è presente soprattutto su X (dove è molto presente anche la comunità dei giornalisti, che le è contingua) e in minor parte su Reddit.

Il successo e la diffusione dell’OSINT hanno però portato a numerosi problemi. Nel tempo sono nati account che, più che fare analisi originali e informate, si sono occupati soprattutto di raccogliere e ripubblicare materiale altrui o materiale particolarmente sensazionalistico con l’intento di ottenere follower e notorietà. Questo fenomeno si è visto soprattutto con la guerra in Ucraina e, nelle ultime due settimane, con la guerra tra Israele e Hamas. Ci sono alcune ragioni.

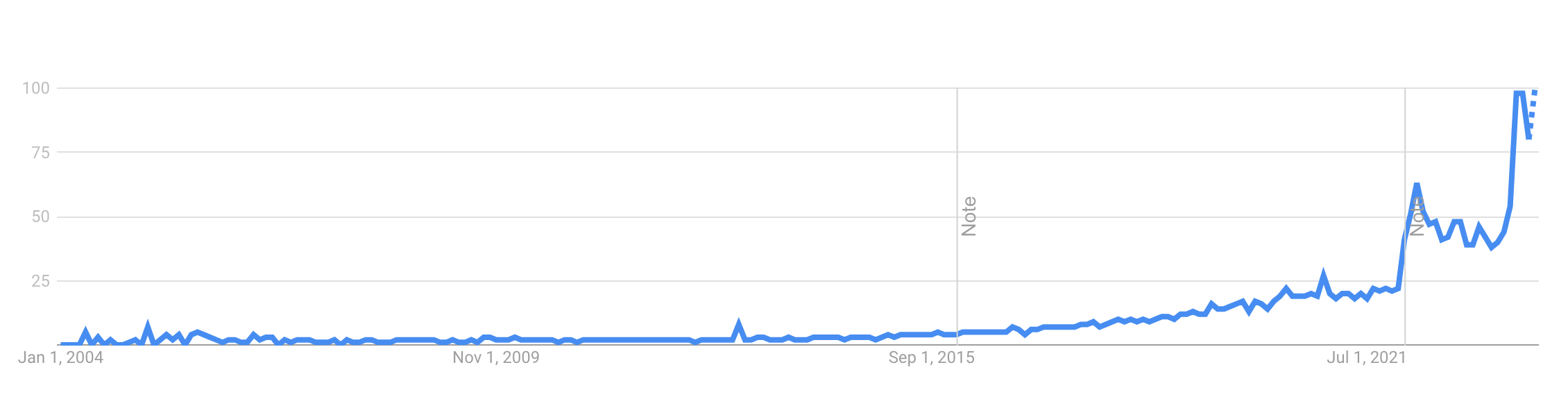

La prima è che la guerra in Ucraina ha fatto crescere eccezionalmente l’interesse per l’OSINT. Benché sia piuttosto parziale, una ricerca su Google Trend, il sito di Google che mostra quanto alcune parole siano cercate online, mostra come l’interesse per l’OSINT sia aumentato in maniera molto elevata proprio in concomitanza con l’invasione.

A questo aumento di interesse è corrisposta una maggiore disponibilità delle fonti, resa possibile soprattutto grazie a Telegram, un’app che è al tempo stesso un servizio di messaggistica e un social network. Telegram è da almeno dieci anni una fonte molto preziosa per gli esperti di OSINT, ma nel tempo usarlo per ottenere video e immagini da luoghi dove si stanno svolgendo crisi internazionali è diventato via via più facile. Se si considera soltanto la guerra tra Israele e Hamas di queste settimane, sia l’esercito israeliano sia Hamas hanno canali Telegram accessibili, ed è piuttosto facile trovare canali gestiti da gruppi che operano sul campo. Gran parte dei video e delle foto del terribile massacro compiuto da Hamas il 7 ottobre è arrivata da canali Telegram.

Questo ha fatto sì che diventasse facile un po’ per chiunque prendere video impressionanti da Telegram, ripubblicarli su altri social network e spacciarsi per un esperto di OSINT.

Di questa situazione si è lamentato proprio Eliot Higgins, che in un post su X ha detto come sempre più «autonominati esperti di OSINT» pubblichino contenuti senza citare le fonti e senza verificare le informazioni. «Se il tuo obiettivo è farti pubblicità usando contenuti che hai rubato senza citare la fonte originale, forse potrai impressionare Elon Musk [il miliardario proprietario di X, ndr], ma non me».

While we’re all discussing the spread of disinformation and misinformation on Twitter, I’d like to call out a certain behaviour some self-described OSINTers are doing that doesn't help the situation; posting videos, images, and claims without sharing the original sources.

— Eliot Higgins (@EliotHiggins) October 11, 2023

Questa tendenza sta contribuendo a rendere più complicata la comprensione di quello che avviene, soprattutto nei momenti più concitati come quelli dell’esplosione all’ospedale al Ahli a Gaza: martedì sera su X e su altri social network decine di esperti di OSINT o sedicenti tali hanno cominciato a pubblicare immagini e video non sempre confermati e a fare ipotesi anche piuttosto spericolate, che hanno finito per contribuire alla confusione e, in ultima istanza, alla disinformazione. Bellingcat, invece, ha pubblicato un’analisi dettagliata soltanto il giorno dopo.