Il nuovo attacco informatico con “riscatto”

Un virus chiede che siano versati dei soldi per riottenere i dati del proprio computer, per ora soprattutto in Ucraina

Un attacco informatico con riscatto (ransomware) simile a quello dello scorso maggio realizzato sfruttando il virus WannaCry è in corso in diversi paesi del mondo. In Ucraina, i computer di alcune agenzie governative e di molte società, tra cui la banca centrale del paese, l’aeroporto internazionale e la metropolitana di Kiev, sono stati interessati dall’attacco. È stata colpita anche l’azienda energetica Ukrenego, ma un portavoce ha spiegato che non ci sono state interruzioni nell’erogazione della corrente elettrica. Secondo il quotidiano ucraino Pravda anche i sistemi informatici dell’ex centrale nucleare di Chernobyl sono stati interessati, ma l’attacco non ha avuto particolari conseguenze. Sono state colpite dal virus anche la grande società di trasporto marittimo danese AP Moller-Maersk, la compagnia petrolifera russa Rosnoft e la casa farmaceutica Merck Sharp & Dome. Negli Stati Uniti sono stati segnalati problemi negli uffici dello studio legale DLA Piper. Ha avuto problemi anche la grande società britannica di pubblicità WPP e la multinazionale francese di prodotti per l’edilizia Saint-Gobain.

Kaspersky Lab, una delle più importanti società di sicurezza online al mondo, ha condotto alcune analisi ed è arrivata alla conclusione che il ransomware non era mai stato sfruttato prima, per lo meno non in questa forma. Il malware blocca l’accesso a un computer e offre al suo proprietario la restituzione dei propri dati in cambio di un riscatto. Secondo Kaspersky anche in Italia sono stati colpiti alcuni computer. Kasperky ha escluso che possa trattarsi di Petya, un tipo di ransomware già noto, e per questo ha chiamato il nuovo virus NotPetya, ma non tutti gli esperti di sicurezza informatica concordano su questo punto.

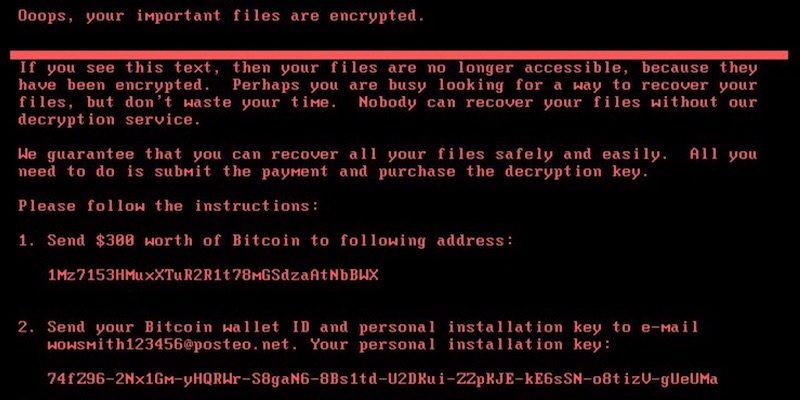

L’ipotesi è che il virus stia infettando computer Windows in giro per il mondo da diverso tempo. Secondo una recente analisi del servizio online Virus Total, che permette di cercare virus nei propri file, solo quattro su 61 programmi antivirus erano in grado di rilevarne la presenza. I computer infettati dal virus chiedono a chi lo sta usando di pagare 300 dollari (266 euro) a un conto Bitcoin e poi di mandare una email a un indirizzo di posta Posteo (un servizio di email tedesco che non registra l’indirizzo IP dei visitatori e ne cifra la connessione): nella email bisogna indicare i dati del proprio portafoglio Bitcoin e un proprio documento identificativo. Secondo The Verge il conto su cui Petrwrap chiede di versare il denaro ha raccolto 2.300 dollari per ora; non si sa però se dopo i pagamenti avvenuti i computer delle persone che li hanno fatti siano stati sbloccati.

Non si sa ancora quanto il virus si sia diffuso e se, come WannaCry, sfrutti difetti poco conosciuti dei sistemi operativi dei computer. Secondo alcune società di sicurezza informatica, come Payload Security e Avira, il virus sfrutta lo stesso problema di alcuni sistemi operativi Windows utilizzato da WannaCry. È una falla di un protocollo per la gestione condivisa dei file battezzata EternalBlue. Dopo l’attacco informatico dello scorso mese Microsoft ha diffuso un aggiornamento per rimediare, anche per i sistemi operativi che aveva smesso di aggiornare (come XP), ma i computer non aggiornati sono ancora vulnerabili. Molti non sono stati aggiornati perché molte aziende non possono permettersi, per ragioni organizzative, di riavviarne in gran numero contemporaneamente.

[HOT] New Petya (MBR #ransomware) "loaded" with #ETERNALBLUE SMBv1 worm functionality (see ARP scan indicator): https://t.co/np2xM4309b pic.twitter.com/owd6zb7fhN

— Hybrid Analysis (@HybridAnalysis) June 27, 2017

The #Petya #ransomware is back using the #EternalBlue exploit – and our #Antivirus customers are protected! #infosec pic.twitter.com/fWap1rRLeA

— Avira (@Avira) June 27, 2017

L’esperto di sicurezza informatica Yonathan Klijnsma ha scritto su Twitter che, a differenza di WannaCry, il virus non ha un “kill switch”, un sistema per bloccare l’attacco come è successo a maggio: in quell’occasione un informatico britannico bloccò gli effetti del ransomware creando un sito il cui dominio (dato da una precisa serie di lettere e cifre) era stato inventato dai programmatori di WannaCry e inserito nel suo codice per interrompere l’azione del virus a loro piacere. Gli esperti dicono anche che il nuovo virus è più pericoloso di WannaCry perché non agisce sui singoli file, ma sull’hard drive di ogni computer infettato.

Non si sa chi ci sia dietro l’attacco, anche se la prima ipotesi fatta dai giornali di settore è che gli hacker responsabili siano russi, visto che Ukrenego aveva già subito altri attacchi in passato: nel dicembre 2015 i servizi della società erano stati interrotti da un attacco che aveva lasciato 230mila persone senza corrente elettrica per sei ore e secondo molti – tra cui lo stesso governo ucraino – l’attacco ebbe origine russa. In Ucraina ci sono stati dei tentativi di attacco informatico anche nel 2016: verso la fine dell’anno li hanno subiti i computer di alcune agenzie governative.

Some of our gov agencies, private firms were hit by a virus. No need to panic, we’re putting utmost efforts to tackle the issue 👌 pic.twitter.com/RsDnwZD5Oj

— Ukraine / Україна (@Ukraine) June 27, 2017