L’esteso attacco informatico con “riscatto”

Un malware diffuso via email ha tenuto in ostaggio i dati di 200mila di computer in tutto il mondo, causando disagi a ospedali, ministeri e aziende

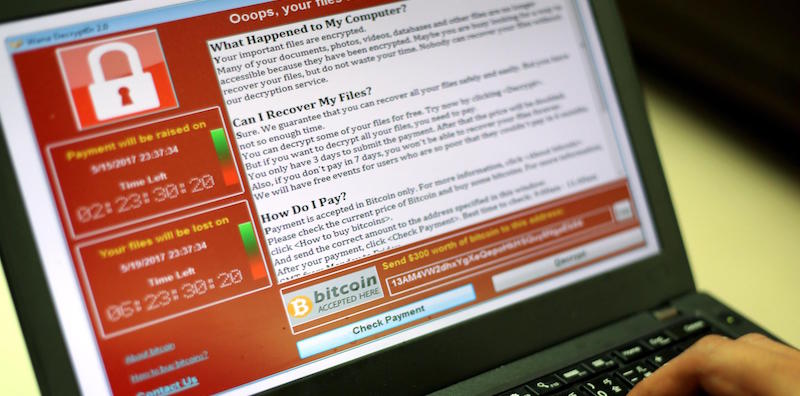

Il 12 maggio migliaia di computer di tutto il mondo, tra cui alcuni usati da agenzie governative e dal sistema sanitario britannico, sono stati attaccati da un malware, un software che rende possibile controllare a distanza un dispositivo all’insaputa del suo proprietario. Secondo l’Europol l’attacco ha colpito più di 200mila persone in 150 paesi, tra cui Stati Uniti, India, Cina e Italia: i più colpiti sono stati Russia e Regno Unito. Il malware in questione è chiamato in gergo ransomware, cioè un programma che blocca l’accesso a un computer e offre al suo proprietario la restituzione dei propri dati in cambio di un riscatto: in questo caso gli autori dell’attacco, ancora sconosciuti, hanno chiesto 300 dollari (275 euro) da pagare con carta di credito o bitcoin per ciascun computer bloccato entro un certo periodo di tempo. Se non si paga (o anche se si paga, la cosa non è chiara), tutti i dati del computer vengono cancellati.

Il malware, chiamato WanaCrypt0r 2.0 o WannaCry, sfrutta una falla di un protocollo per la gestione condivisa dei file nei sistemi operativi Windows, battezzata EternalBlue. Sembra che in origine sia stato creato dalla National Security Agency (NSA), l’agenzia per la sicurezza nazionale statunitense, e sia successivamente finito nelle mani di un gruppo di hacker. WannaCry sfrutta una falla nota da tempo: lo scorso marzo Microsoft ha diffuso un aggiornamento per rimediare (se vi serve qui ci sono le istruzioni su come ottenerlo), ma tutti i computer che non sono stati aggiornati sono rimasti vulnerabili. In particolare, quelli su cui è installato Windows XP non avevano difese, dato che l’aggiornamento di Microsoft non è compatibile con questo vecchio sistema operativo. Il 13 maggio Microsoft ha reso disponibile anche un rimedio per i sistemi che aveva smesso di aggiornare (come XP), che è una cosa senza precedenti, dovuta all’estensione dell’attacco. Secondo gli esperti di sicurezza informatica un nuovo attacco potrebbe essere imminente e per questo consigliano di tenere sempre aggiornati i sistemi operativi dei propri dispositivi.

I paesi più colpiti sono stati Russia, Regno Unito e Spagna. Nel Regno Unito, il primo paese in cui ci si è resi conto della portata dell’attacco, sono stati attaccati i computer di 45 ospedali, cosa che ha causato molti problemi: molti medici hanno dovuto cancellare operazioni chirurgiche e appuntamenti con i pazienti. Secondo gli esperti di sicurezza informatica del Malware Hunter Team, il paese più colpito è però la Russia, e per questo alcuni hanno pensato che l’attacco fosse partito da lì. È stata attaccata anche Megafon, la seconda più grande compagnia telefonica russa. Secondo altri invece l’attacco potrebbe essere partito dalla Cina visto che il messaggio del malware con la richiesta di riscatto era scritto meglio nella sua versione cinese rispetto a quella in inglese.

Il ministero dell’Interno russo ha detto che più di mille dei suoi computer sono stati attaccati. In Spagna invece sono state colpite grosse aziende, tra cui la società di telecomunicazioni Telefónica, la società energetica Iberdrola e quella di distribuzione di metano Gas Natural. Altre aziende colpite sono state la portoghese Telecom, la società di consegne americana FedEx e l’azienda automobilistica francese Renault.

Animated map of how tens of thousands of computers were infected with ransomware https://t.co/voOHDugow7 pic.twitter.com/BEFeauFF3U

— The New York Times (@nytimes) May 13, 2017

L’esperto di sicurezza informatica Markus Jakobsson, che lavora per la società Agari, ha spiegato al Guardian che l’attacco non aveva degli obiettivi precisi, ma ha preso di mira i computer in modo apparentemente casuale: «Non era un attacco diretto alle grandi istituzioni. Era per chiunque ci venisse in contatto». Jakobsson ha anche detto che il riscatto era «relativamente basso». Il malware è stato diffuso via email e il messaggio di richiesta di riscatto era in 28 lingue. Secondo Jakobsson il fatto che il messaggio fosse disponibile in molte traduzioni è indice del fatto che attacchi di questo tipo stiano diventando più pericolosi. SonicWall, una società che studia gli attacchi informatici, ha detto al Guardian che nel 2016 gli attacchi effettuati con ransomware sono stati 167 volte di più rispetto a quelli avvenuti nel 2015.

In Italia il malware ha bloccato fra gli altri quattro computer dell’Università di Milano-Bicocca. Uno studente ha pubblicato su Twitter due fotografie che mostrano i computer bloccati all’interno di un laboratorio di informatica. La Bicocca ha spiegato al Corriere della sera che probabilmente il malware è arrivato ai computer del laboratorio attraverso la chiavetta USB di uno studente che non sapeva di ospitare un software di questo genere. Dato che i computer colpiti sono usati solo a scopo didattico e sono isolati dalla rete universitaria, il malware non si è diffuso ulteriormente: i computer colpiti sono stati formattati – cioè “ripuliti” da ogni dato – e non ci sono stati altri problemi. In Germania il malware è arrivato a una biglietteria automatica in una stazione.

A ransomware spreading in the lab at the university pic.twitter.com/8dROVXXkQv

— smooth operator (@dodicin) May 12, 2017

Just got to Frankfurt and took a picture of this… #Sbahn, you got a #Ransomware! pic.twitter.com/w0DODySL0p

— Marco (@AvasMarco) May 12, 2017

Si pensa che EternalBlue fosse stato scoperto dalla National Security Agency (NSA), l’agenzia per la sicurezza nazionale statunitense, e che sia stata proprio l’NSA a costruire WannaCry. Lo scorso 14 aprile un gruppo di hacker noto come The Shadow Brokers (di cui non si sa nulla) aveva detto di averlo diffuso online, dopo averlo rubato lo scorso anno insieme ad altri programmi sviluppati dall’NSA. Per questo Edward Snowden, l’ex consulente della NSA poi diventato la fonte della lunga inchiesta che ne ha rivelato i programmi di sorveglianza, ha rimproverato l’agenzia per non aver avvisato Microsoft dell’esistenza di EternalBlue subito dopo averlo scoperto.

If @NSAGov had privately disclosed the flaw used to attack hospitals when they *found* it, not when they lost it, this may not have happened https://t.co/lhApAqB5j3

— Edward Snowden (@Snowden) May 12, 2017

Un articolo del New York Times spiega per quale ragione gli Stati Uniti non siano stati colpiti pesantemente dall’attacco finora: prima che WannaCry potesse diffondersi nei computer del paese un informatico britannico – che ha 22 anni, gestisce questo account Twitter e ha chiesto di rimanere anonimo – ha trovato il modo per bloccare temporaneamente il malware. Infatti è possibile bloccarne gli effetti creando un sito il cui dominio è stato inventato dai programmatori di WannaCry e inserito nel suo codice: il malware cerca il sito, se lo trova si blocca; è una possibilità che si erano lasciati i programmatori per poterlo interrompere in qualunque momento. Il nome del dominio è dato da una precisa serie di lettere e cifre: l’informatico britannico lo ha scoperto e lo ha registrato a suo nome, bloccando il malware. L’effetto comunque è temporaneo: è sufficiente che gli autori dell’attacco cambino il codice di WannaCry e diffondano la nuova versione perché il processo riprenda.