È stata bloccata l’attività del gruppo di criminali informatici LockBit

Era il gruppo più attivo al mondo fra quelli che compiono attacchi informatici e di recente aveva colpito anche la pubblica amministrazione italiana: è servita una grossa operazione internazionale

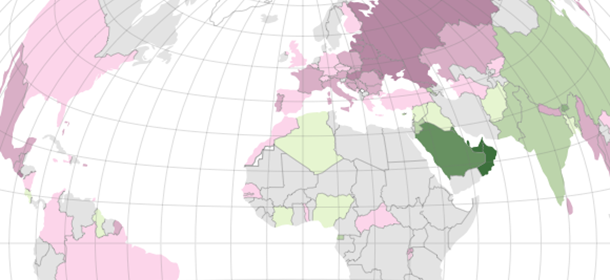

Una grossa operazione internazionale di cybersicurezza ha bloccato le attività del gruppo di criminali informatici LockBit, uno dei più attivi al mondo. L’operazione è stata guidata dalle autorità del Regno Unito e hanno partecipato diversi altri paesi europei e gli Stati Uniti. Secondo le informazioni che hanno diffuso, le forze dell’ordine avrebbero preso il controllo della piattaforma informatica usata da LockBit e dei codici che permetterebbero di decrittare i dati rubati alle vittime degli attacchi informatici fatti dal gruppo.

LockBit era apparso per la prima volta nel 2020. Da allora i suoi software sono stati usati per attacchi informatici contro circa 2mila persone e organizzazioni. Solitamente appartenevano alla categoria dei “ransomware”, cioè software che consentono di arrivare ai dati contenuti nei server di un sito e tenerli bloccati, con l’obiettivo di chiedere in cambio un riscatto in denaro. LockBit si occupa di sviluppare i software, che poi vengono concessi ad altre persone o organizzazioni in cambio di denaro: erano quest’ultime, definite da Lockbit “affiliati”, a eseguire effettivamente gli attacchi.

Secondo il ministero della Giustizia degli Stati Uniti con i sistemi di LockBit sarebbe stato raccolto l’equivalente di 110 milioni di euro in riscatti. Gli attacchi avevano coinvolto, fra gli altri, i servizi informatici della pubblica amministrazione italiana, l’azienda di aerei Boeing e una grande banca cinese. Ma fra gli obiettivi più frequenti c’erano soprattutto scuole e ospedali.

La National Crime Agency, l’agenzia di polizia britannica che ha guidato l’operazione, ha detto che sono stati fatti chiudere 28 server legati a LockBit in vari paesi e che sono stati congelati 200 conti di criptovalute riconducibili al gruppo. Le pagine internet da cui si accede ai suoi servizi sono state bloccate. LockBit ha detto di avere server di scorta che non sono stati coinvolti nell’operazione, ma la veridicità dell’affermazione non è ancora stata verificata: per il momento comunque si sa solo che le operazioni del gruppo sono state interrotte, ma l’efficacia a lungo termine dell’operazione è ancora difficile da valutare.

La schermata che compare sulle pagine web di LockBit dopo l’operazione di cybersicurezza (National Crime Agency)

Esistono varie versioni dei ransomware (parola derivante dalla fusione delle parole inglesi ransom, riscatto, e software) sviluppati da LockBit, ma quasi sempre il loro funzionamento era quello di bloccare l’accesso a un sistema chiedendo un riscatto in criptovalute, per garantire l’anonimato degli estorsori.

– Leggi anche: L’industria dei ricatti informatici, spiegata

LockBit è uno dei più longevi gruppi coinvolti in operazioni del genere, ma secondo un esperto dell’azienda di cybersicurezza Emsisoft sentito da AFP, un’agenzia di stampa francese, l’operazione potrebbe aver segnato «la fine di LockBit come marchio. Le [loro] operazioni sono state compromesse e altri criminali informatici non vorranno fare affari con loro».

– Leggi anche: L’attacco informatico a un’azienda sanitaria in Abruzzo

Fra i motivi di successo del gruppo c’era l’accessibilità del software tramite un’interfaccia semplificata, che poteva essere usata anche con un mouse: le capacità tecniche necessarie per usarlo erano molto basse. Secondo i dati raccolti dall’agenzia del governo statunitense per la cybersicurezza, LockBit era stato il software più usato per gli attacchi informatici nel 2022. Negli Stati Uniti in quell’anno era stato usato nel 16 per cento degli attacchi contro sistemi informatici della pubblica amministrazione o delle scuole pubbliche. In Canada era stato usato nel 22 per cento di tutti gli attacchi informatici.

Il modo più comune con cui LockBit, ma anche quasi tutti gli altri virus informatici, si diffondono è il phishing via email: viene cioè inviata un’email da un indirizzo che spesso sembra quello di un mittente conosciuto (per esempio quello di un collega di lavoro), e il testo dell’email esorta con un inganno chi la legge ad aprire un link che installa il ransomware nel sistema. Questo è di gran lunga il mezzo più utilizzato dagli hacker per tentare di accedere alle reti di aziende dai 100 dipendenti in su.