Le ultime sull’attacco a Hacking Team

La discussa azienda italiana di sicurezza informatica ha confermato la violazione dei suoi sistemi: potrebbero venirne parecchi guai, per tutti

Hacking Team, un’azienda italiana specializzata in sicurezza informatica e che fornisce consulenza a molti governi in giro per il mondo, ha confermato la violazione dei suoi sistemi informatici avvenuta all’inizio della settimana con la pubblicazione di circa 400 GB di documenti con informazioni sulle attività della società, accusata da diverse organizzazioni per i diritti umani e la tutela della privacy di fornire i suoi servizi anche a regimi dittatoriali e violenti.

In un comunicato pubblicato sul suo sito, Hacking Team dice che i software che permettevano ai governi di spiare attività illecite online sono stati compromessi: “terroristi, estorsori e altri possono sfruttare questa tecnologia a loro piacimento se ne hanno le capacità tecniche”. In pratica i programmi venduti in questi anni sono diventati inutilizzabili, e lo saranno ancora di più in seguito alla loro aggiunta nelle librerie dei programmi antivirus nei prossimi giorni.

L’azienda dice di essere al lavoro per “aggiornare il Sistema di Controllo Remoto che permetterà ai clienti di riprendere le indagini di intelligence”. Ma in attesa di un aggiornamento, Hacking Team ha comunque raccomandato ai suoi clienti di non utilizzare i suoi programmi. L’azienda ha anche smentito di avere installato particolari sistemi (“backdoor”) che di fatto le permettevano di controllare a distanza le attività delle forze dell’ordine e di intelligence che utilizzavano i suoi programmi per spiare a loro volta particolari attività criminali. La notizia era stata diffusa in seguito alla pubblicazione dei documenti e dei file di Hacking Team.

Un problema per tutti

Matteo Flora, hacker e responsabile di una società per la reputazione online, ha scritto sul suo blog che la violazione dei programmi di Hacking Team usati dai governi potrebbe avere serie ripercussioni sulle attività di indagine tramite Internet in molti paesi.

Nel caso non vi fosse ancora chiaro, dal 6 di Luglio uno dei più sofisticati e perfezionati sistemi di intercettazione a livello globale è libero e disponibile a chi ha anche limitate capacità di comprendere ed installare il codice che si trova all’interno dei Torrent. Significa che in capo a pochi giorni assisteremo alla messa online di installazioni di “Black RCS” o “Black Galileo”: installazioni “pirata” del software con bersagli decisi dai criminali. E questi bersagli possono benissimo essere politici, magistrati, competitor o anche – nel caso di paesi diversamente democratici – attivisti e oppositori di regime.

“Liberando” il codice si dà l’opportunità a chiunque di replicare, migliorare ed installare una delle più sofisticate armi digitali in circolazione.

Inoltre, le persone che erano spiate potranno rendersene conto facilmente quando i loro antivirus saranno aggiornati con le informazioni sui software malevoli sviluppati da Hacking Team: gli antivirus mostreranno la loro presenza e in questo modo chiunque potrà accorgersi di essere stato spiato. Questo potrebbe essere un serio problema nell’ambito delle indagini informatiche portate avanti in diversi paesi. Senza contare il danno economico: i clienti di Hacking Team hanno speso negli anni milioni di euro per ottenere i software con cui spiare attività di presunti criminali; ora in seguito alla violazione si trovano con software che in molti casi non valgono più nulla, perché possono essere facilmente identificati o modificati per essere usati contro i loro stessi sistemi di intelligence.

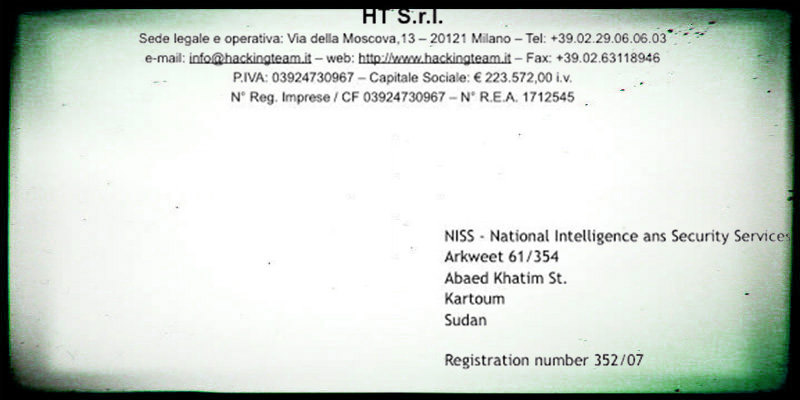

Sudan

In passato Hacking Team aveva smentito le notizie circa un suo coinvolgimento nella fornitura di servizi informatici al Sudan, ma i documenti diffusi a inizio settimana sembrano contraddire l’azienda: tra i file ci sono scansioni di fatture per la vendita di sistemi di sorveglianza alla principale agenzia di servizi segreti sudanese. In seguito alla loro diffusione, Hacking Team ha spiegato che si tratta di documenti precedenti a quando diverse organizzazioni internazionali – a partire dall’Unione Europea – hanno intensificato le loro sanzioni contro il governo del Sudan, istituendo tra le altre cose un embargo proprio sulla fornitura di armi e di servizi per lo spionaggio. Negli ultimi due giorni le analisi di altri documenti sembrano contraddire l’ulteriore smentita di Hacking Team, confermando quindi l’esistenza di contratti e di accordi con il Sudan e con altri governi segnalati come non pienamente democratici dalle Nazioni Unite.

L’ONU nel 2014 aveva avviato una serie di indagini nei confronti di Hacking Team, che inizialmente negò che il Sudan fosse un suo cliente confermando però in seguito di avere venduto al suo governo del software, che non poteva essere considerato un’arma. Seguirono altre richieste formali da parte dell’ONU, ma a quanto pare l’azienda non fornì mai ulteriori dettagli. Hacking Team sostiene di aver fatto affari con il Sudan fino al 2012, prima che fossero avviate le sanzioni internazionali più severe, ma dai documenti interni pubblicati online ci sono alcune email datate 2014 in cui si parla di fornire assistenza all’intelligence del Sudan per l’utilizzo di alcuni programmi della società.

Flash

I programmi sviluppati da Hacking Team utilizzavano diversi sistemi per infettare i computer delle persone che i vari governi volevano spiare. Tra i tanti c’era la ricerca di particolari vulnerabilità all’interno dei programmi più diffusi e quindi con maggiore probabilità già installati sui computer degli obiettivi. Dai documenti è emerso che Hacking Team rilevò una grave falla di sicurezza all’interno di Flash, uno dei programmi più diffusi al mondo e che serve per vedere video e altri contenuti multimediali online. La falla non fu mai segnalata ad Adobe, la società che realizza Flash, in modo da sfruttarla per inserirsi nei computer da spiare. Adobe sta aggiornando in queste ore il suo programma per escludere la falla di sicurezza: vi conviene aggiornare il programma quanto prima, se usate Chrome l’aggiornamento sarà automatico.